En massiv cache av lekkede data avslører den indre funksjonen til en stalkerware operasjon som spionerer på hundretusenvis av mennesker rundt om i verden, inkludert amerikanere.

De lekkede dataene inkluderer anropslogger, tekstmeldinger, detaljerte posisjonsdata og andre personlige enhetsdata til intetanende ofre hvis Android-telefoner og nettbrett ble kompromittert av en flåte av nesten identiske stalkerware-apper, inkludert TheTruthSpy, Copy9, MxSpy og andre.

Disse Android-appene er plantet av noen med fysisk tilgang til en persons enhet og er designet for å forbli skjult på startskjermene, men vil kontinuerlig og stille laste opp telefonens innhold uten eierens viten.

SPYWARE OPSLAKKINGSVERKTØY

Du kan sjekke om Android-telefonen eller -nettbrettet ditt ble kompromittert her.

måneder etter at vi publiserte etterforskningen vår for å avdekke stalkerware-operasjonen, ga en kilde TechCrunch med titalls gigabyte med data dumpet fra stakerwares servere. Cachen inneholder stalkerware-operasjonens kjernedatabase, som inkluderer detaljerte poster på hver Android-enhet som ble kompromittert av noen av stalkerware-appene i TheTruthSpys nettverk siden tidlig i 2019 (selv om noen poster dateres tidligere) og hvilke enhetsdata som ble stjålet.

Gitt at ofrene ikke hadde noen anelse om at enhetsdataene deres ble stjålet, hentet TechCrunch hver unike enhetsidentifikator fra den lekkede databasen og bygde et oppslagsverktøy for å la hvem som helst sjekke om enheten deres ble kompromittert av noen av stalkerware-appene frem til april 2022, som er da dataene ble dumpet.

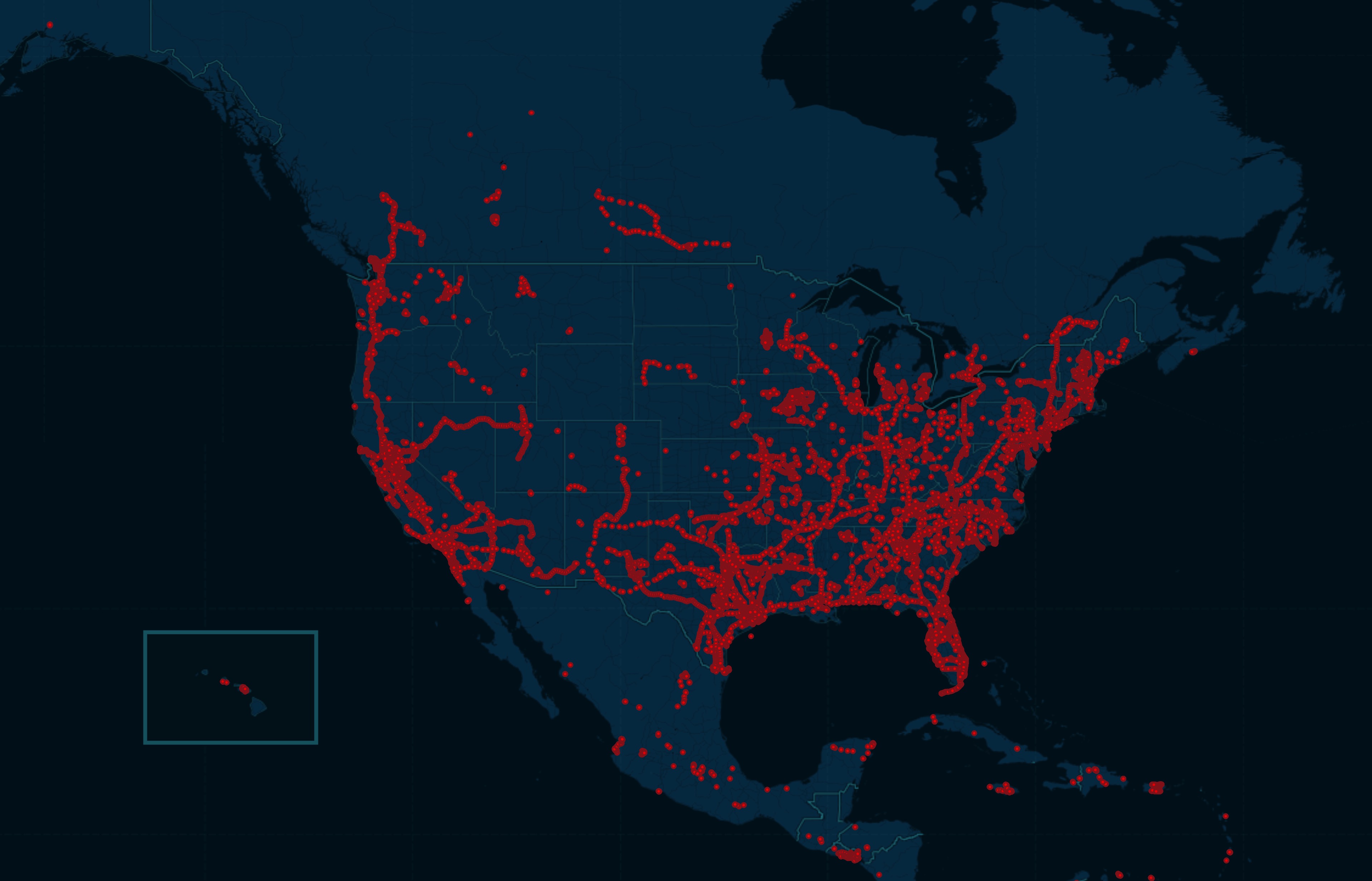

TechCrunch har siden analysert resten av databasen. Ved å bruke kartprogramvare for geospatial analyse plottet vi hundretusenvis av stedsdatapunkter fra databasen for å forstå omfanget. Vår analyse viser at TheTruthSpys nettverk er enormt, med ofre på alle kontinenter og i nesten alle land. Men stalkerware som TheTruthSpy opererer i en juridisk gråsone som gjør det vanskelig for myndigheter over hele verden å bekjempe, til tross for den økende trusselen det utgjør for ofrene.

Først et ord om dataene. Databasen er omtrent 34 gigabyte stor og består av metadata, som klokkeslett og datoer, samt tekstbasert innhold, som anropslogger, tekstmeldinger og posisjonsdata – til og med navn på Wi-Fi-nettverk som en enhet koblet til og det som ble kopiert og limt inn fra telefonens utklippstavle, inkludert passord og tofaktorautentiseringskoder. Databasen inneholdt ikke medier, bilder, videoer eller samtaleopptak tatt fra ofrenes enheter, men i stedet logget informasjon om hver fil, for eksempel når et bilde eller en video ble tatt, og når samtaler ble tatt opp og hvor lenge, slik at vi kunne finne ut hvor mye innhold som ble eksfiltrert fra ofrenes enheter og når. Hver kompromittert enhet lastet opp en varierende mengde data avhengig av hvor lenge enhetene deres ble kompromittert og tilgjengelig nettverksdekning.

TechCrunch undersøkte dataene fra 4. mars til 14. april 2022, eller seks uker med de siste dataene som var lagret i databasen på det tidspunktet de ble lekket. Det er mulig at TheTruthSpys servere bare beholder noen data, for eksempel anropslogger og plasseringsdata, i noen uker, men annet innhold, som bilder og tekstmeldinger, lenger.

Dette er hva vi fant.

Dette kartet viser seks uker med kumulative posisjonsdata plottet på et kart over Nord-Amerika. Plasseringsdataene er ekstremt detaljerte og viser ofre i større byer, byknutepunkter og reiser på store transportlinjer. Bildekreditt: TechCrunch

Databasen har rundt 360 000 unike enhetsidentifikatorer, inkludert IMEI-numre for telefoner og reklame-ID-er for nettbrett. Dette tallet representerer hvor mange enheter som har blitt kompromittert av operasjonen til dags dato og omtrent hvor mange personer som er berørt. Databasen inneholder også e-postadressene til hver person som har registrert seg for å bruke en av de mange TheTruthSpy- og klone-stalkerware-appene med den hensikt å plante dem på et offers enhet, eller rundt 337 000 brukere. Det er fordi noen enheter kan ha blitt kompromittert mer enn én gang (eller av en annen app i stalkerware-nettverket), og noen brukere har mer enn én kompromittert enhet.

Omtrent 9 400 nye enheter ble kompromittert i løpet av seks uker, viser vår analyse, noe som utgjør hundrevis av nye enheter hver dag.

Databasen lagret 608 966 stedsdatapunkter i løpet av den samme seksukersperioden. Vi plottet dataene og opprettet et tidsforløp for å vise den kumulative spredningen av kjente kompromitterte enheter rundt om i verden. Vi gjorde dette for å forstå hvor omfattende TheTruthSpy-operasjonen er. Animasjonen er zoomet ut til verdensnivå for å beskytte enkeltpersoners personvern, men dataene er ekstremt detaljerte og viser ofre ved transportknutepunkter, tilbedelsessteder og andre sensitive steder.

Etter oppdeling rangerte USA først med flest posisjonsdatapunkter (278 861) av noe annet land i løpet av seks uker. India hadde nest flest stedsdatapunkter (77 425), Indonesia på tredje (42 701), Argentina på fjerde (19 015) og Storbritannia (12 801) på femte plass.

Canada, Nepal, Israel, Ghana og Tanzania var også inkludert i de 10 beste landene etter volum av stedsdata.

Dette kartet viser det totale antallet steder rangert etter land. USA hadde flest stedsdatapunkter på 278 861 i løpet av seks uker, etterfulgt av India, Indonesia og Argentina, noe som er fornuftig gitt deres enorme geografiske områder og populasjoner. Bildekreditt: TechCrunch

Databasen inneholdt totalt 1,2 millioner tekstmeldinger, inkludert mottakerens kontaktnavn, og 4,42 millioner anropslogger i løpet av seks uker, inkludert detaljerte opplysninger om hvem som ringte hvem, hvor lenge, og kontaktens navn og telefonnummer.

TechCrunch har sett bevis på at data sannsynligvis ble samlet inn fra telefoner til barn.

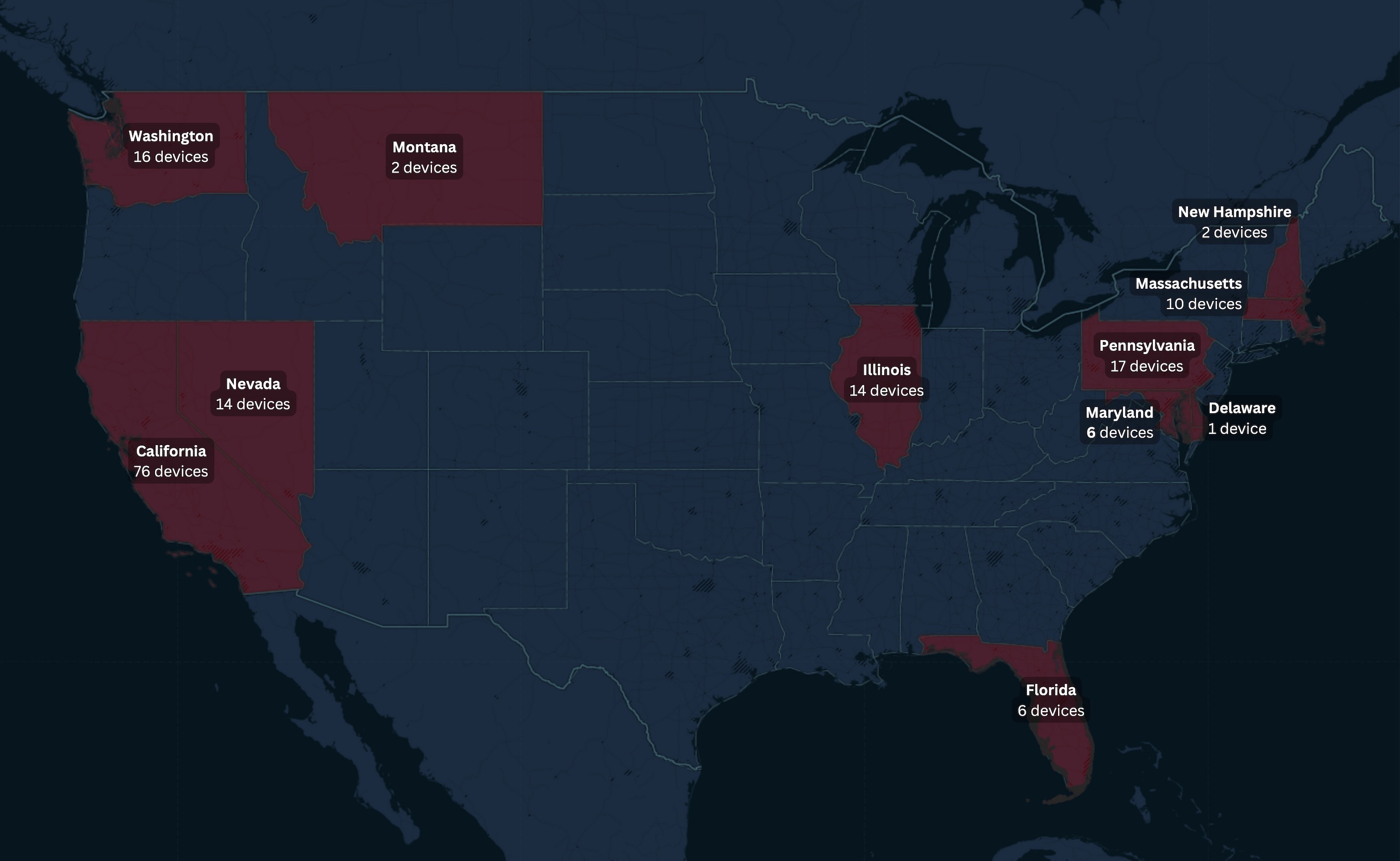

Disse stalkerware-appene registrerte også innholdet av tusenvis av samtaler i løpet av de seks ukene, viser dataene. Databasen inneholder 179 055 oppføringer av samtaleopptaksfiler som er lagret på en annen TheTruthSpy-server. Analysen vår korrelerte poster med datoene og klokkeslettet for samtaleopptak med plasseringsdata lagret andre steder i databasen for å bestemme hvor samtalene ble tatt opp. Vi fokuserte på amerikanske stater som har strengere lover for opptak av telefonsamtaler, som krever at mer enn én person (eller hver person) på linjen samtykker i at samtalen kan tas opp eller faller i strid med statlige avlyttingslover. De fleste amerikanske stater har vedtekter som krever at minst én person samtykker til opptaket, men stalkerware av natur er designet for å fungere uten offerets viten i det hele tatt.

Vi fant bevis på at 164 kompromitterte enheter i 11 stater tok opp tusenvis av anrop i løpet av seks uker uten at enhetseierne visste om det. De fleste enhetene var plassert i tettbefolkede stater som California og Illinois.

TechCrunch identifiserte 164 unike enheter som tok opp offerets telefonsamtaler i løpet av seks uker og var lokalisert i stater der lover om telefonopptak er noen av de strengeste i USA. California ledet med 76 enheter, etterfulgt av Pennsylvania med 17 enheter, Washington med 16 enheter og Illinois med 14 enheter. Bildekreditt: TechCrunch

Databasen inneholdt også 473 211 registreringer av bilder og videoer lastet opp fra kompromitterte telefoner i løpet av de seks ukene, inkludert skjermbilder, bilder mottatt fra meldingsapper og lagret i kamerarullen, og filnavn, som kan avsløre informasjon om filen. Databasen inneholdt også 454 641 registreringer av data hentet fra brukerens tastatur, kjent som en keylogger, som inkluderte sensitiv legitimasjon og koder limt inn fra passordbehandlere og andre apper. Den inkluderer også 231 550 opptegnelser over nettverk som hver enhet er koblet til, for eksempel Wi-Fi-nettverksnavnene til hoteller, arbeidsplasser, leiligheter, flyplasser og andre gjettbare steder.

TheTruthSpys operasjon er den siste i en lang rekke av stalkerware-apper for å avsløre ofrenes data på grunn av sikkerhetsfeil som senere førte til et brudd.

Selv om besittelse av stalkerware-apper ikke er ulovlig, er det ulovlig å bruke det til å ta opp samtaler og private samtaler med personer uten deres samtykke under føderale avlyttingslover og mange delstatslover. Men mens det er ulovlig å selge telefonovervåkingsapper for den eneste grunnen til å ta opp private meldinger, mange stalkerware-apper er det selges under dekke av programvare for barneovervåking, men blir ofte misbrukt til å spionere på telefonene til uvitende ektefeller og partnere i hjemmet.

Mye av innsatsen mot stalkerware ledes av cybersikkerhetsselskaper og antivirusleverandører som jobber med å blokkere uønsket skadelig programvare fra brukernes enheter. De Koalisjon mot Stalkerwaresom ble lansert i 2019, deler ressurser og prøver av kjent stalkerware slik at informasjon om nye og nye trusler kan deles med andre cybersikkerhetsselskaper og automatisk blokkeres på enhetsnivå. Koalisjonens hjemmeside har mer om hva teknologiselskaper kan gjøre for å oppdage og blokkere stalkerware.

Men bare en håndfull stalkerware-operatører, som f.eks Retina X og SpyFonehar møtt straffer fra føderale regulatorer som Federal Trade Commission (FTC) for å muliggjøre omfattende overvåking, som har vært avhengig av å bruke nye juridiske tilnærminger for å reise siktelser som siterer dårlig cybersikkerhetspraksis og datainnbrudd som faller nærmere innenfor deres regulatoriske område.

Da TechCrunch nådde for kommentar før publisering, sa en talsperson for FTC at byrået ikke kommenterer om det undersøker en bestemt sak.

Hvis du eller noen du kjenner trenger hjelp, gir National Domestic Violence Hotline (1-800-799-7233) gratis, konfidensiell støtte 24/7 til ofre for overgrep og vold i hjemmet. Hvis du er i en nødsituasjon, ring 911. The Koalisjon mot Stalkerware har også ressurser hvis du tror telefonen har blitt kompromittert av spionprogrammer. Du kan kontakte denne reporteren på Signal og WhatsApp på +1 646-755-8849 eller [email protected] via e-post.